一种基于IPSEC协议的城市基础地理信息系统的安全方案

摘 要:为了消除网络在信息安全上存在的隐患,简述了城市基础地理信息的安全体系结构,分析若干易被忽视的协议漏洞,说明黑客由此入侵的特殊途径;通过具体给出IPv6环境下的IPSec协议的实现方法,如为终端服务通信创建IPSec筛选器列表、使用IPSec策略阻止特定网络端口的入侵及设置IPSec VPN等;提供有关城市基础信息系统信息安全的一种新的基于IPSec协议的升级解决方案,实践应用表明该方案是可行且有效的。

关键词:城市基础地理信息;安全安全;网络入侵;IPSec协议

中图分类号:TP393文献标识码:B

文章编号:1004-373X(2008)22-121-04

Security Solution for City Foundation Geography Information System Based on IPSec

CAO Jin1,GAO Gongbu2,SONG Qi1,ZHANG Fengju1

(1.Information Technology Institute,Yangzhou University,Yangzhou,225009,China;2.Management Institute,Yangzhou University,Yangzhou,225009,China)

Abstract:In order to eliminate the network information security hidden danger in modern net,the security architecture of city foundation geography information system is introduced,some slighting security hole of protocol are analyzed,several hackerintrusion approaches by way of such holes are described,and the realization approaches of IPSec protocol in IPv6,such as creating the list of IPSec filter for the terminal services communication,using the IPSec policy to prevent the specific network ports from the intrusion,setting up IPSec VPN etc,are provided in more details,then it presents a new kind of method to prevent intrusion of city foundation geography information system based on IPSec in this paper,the practice application indicates that this plan is feasible and effective.

Keywords:city foundation geography information;information security;network intrusion;IPSec protocol

城市基础地理信息平台是城市空间信息应用的核心,故许多城市将它作为信息化建设的首要任务来实施,本项工作包括如下内容:

(1) 平台功能设计。

城市基础地理信息平台的功能主要有信息检索、空间分析、专题制图、用户管理、数据安全、在线帮助等。

(2) 基础空间数据库建设。

基础空间数据库是基础地理信息平台的核心,建立了数字正射影像数据库、数字高程模型数据库、基本要素矢量数据库、数字栅格地图数据库等。其包含大量珍贵的由航空摄影或其他遥感数据经纠正和消除地形影响后形成的数字图像及信息量极其丰富的多比例尺的数字高程模型数据库及其生成的等高线、点高程、三维透视图等,可进行坡度、坡向计算分析、剖面计算等,在许多领域有着广泛的应用,如工程建设上的土方量计算、通视分析;农林业方面,可满足退耕还林还草区域规划的辅助决策支持;在防洪减灾方面,是进行汇水区分析、水系网络分析、蓄洪计算、淹没分析的基础;无线通信中可用于蜂窝电话的基站分析等。

故该系统已经超越了普通的电子政务、商务系统的概念,是一个关系到经济、政治、甚至军事的复杂系统,在安全性、保密性方面有着更高的要求。本文结合政府城市基础信息系统的需求,针对旧系统的安全缺陷,提出一种基于IPSEC协议的安全升级解决方案,并应用于实践。

1 城市基础信息系统的实现

1.1 体系结构

城市基础地理信息系统体系结构由如下子系统组成:城市基础地理信息服务器、FTP文件服务器、文件服务器、信息安全中心、防火墙、内部用户子网及其他系统组成。如图1所示。

1.2 旧系统的安全防范与安全漏洞

NetBEU,IPX/SPX等协议均作用于网络,但受网络用户规模、地理范围、安全路由等限制,现已较少应用,比较普及的现代计算机网络的体系结构多脱胎于OSI/RM,因特网即以TCP/IP为共同协议,可实现Telnet,FTP,MSDN等功能,能跨网段跨系统使用,开放和共享性是其优点,但同时也带来了棘手的信息安全问题。为了应对缓冲区溢出、拒绝服务、报文欺骗等传统的网络入侵,该系统采取了多种安全措施,如加强认证信息管理、关闭不必要的系统端口、安装防火墙等,但网络环境太复杂。最近的研究表明专门设计的安全协议及其验证都无法尽善尽美,高明的黑客甚至有能力对协议本身的缺陷加以利用而发动入侵[1]。

1.3 网络安全协议的漏洞

如约定:X,Y为参与通信的合法主体;Kij是主体 i、j的共享会话密钥,E(K:m)表示用密钥K对消息m加密,Ki是主体i的公钥,Ki-1是I的私钥,M是协议消息通讯识别符,Ni为I生成的序列号,Certi为I的公钥证书,S是服务器,H为黑客,T为时间戳。在Otway-Rees协议下:

X→Y:M,X,Y,E(Kxs:Nx,M,X,Y)

Y→S:M,X,Y,E(Kxs:Nx,M,X,Y),E(Kxy:Ny,M,X,Y)

S→Y:M,E(Kxs:Nx,Kxy),E(Kbs:Nb,Kxy)

Y→X:M,E(Kxs:Nx,Kxy)

在协议消息中,主体X将明文M和由S读取的密文发给主体Y;Y将有关部分转发给S;S解密消息并检查消息中的相同部分M,校验X,Y是否一致;如一致,则S生成一个密钥Kxy并将消息发给Y,Y将部分消息转发给X;若S生成的消息包含正确的Nx,Ny,则Kxy仅为主体X,Y共享。但:

X→H(Y):M,X,Y,E(Kxs:Nx,M,X,Y)

H(Y)→X:M,E(Kxs:Nx,M,X,Y)

这类攻击使主体X误将M,X,Y视为新密钥[2]。

有缺陷的安全协议还有Carlsen SKI协议、Denning Sacco协议、Needham Schroeder私钥协议及Yahalom协议等[3]。

2 升级到IPv6及IPSec技术对网络安全构建防护

2.1 IPv6的优点

国际互联网工程任务组IETF(Internet Engineer Task Force)对RFC2460进行了大的改进后,IPv6迅速得到进一步的推广与应用。该协议内置标准化网络层强制性安全机制、认证报头AH服务、封装安全载荷ESP功能,保证了数据的私密性、完整性和一致性,还有支持即插即用、路由效率高、服务质量好、近乎无限的地址空间、支持移动等优势[4]。自从清华大学IPv6实验网开通以来,我国下一代互联网示范工程CNGI示范网络核心网CNGI CERNET2/6IX项目获得一系列重大创新成果,在信息安全领域取得了重大进展。本市的基础地理信息系统也已向IPv6升级。

2.2 IPSec协议

IPSec是IPv6下的核心安全协议,是IETF制定的安全协议标准,是位于网络层中端到端安全通讯的第三层协议;它定义了一套用于认证、保护私有性和完整性的标准协议,将有效的安全特征集成到IP层,并支持DES,IDEA等一系列加密算法,对网络的安全提供多方面的支持。如图2所示。

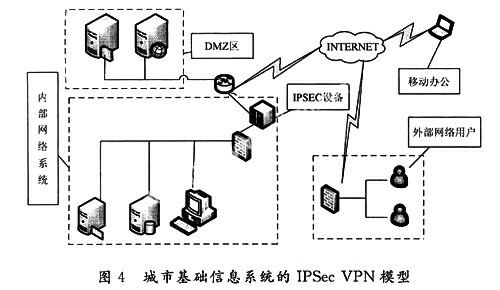

IPSec通过保密信道还可在非信任公共网络上建立安全的私有连接,构建安全虚拟专用网VPN。且IPSec既适用于IPv6,又适用于IPv4,故在v4向v6过渡期,更应充分发挥IPSec的作用[5]。

2.3 IPSec在应用中的三个功能模块

2.3.1 安全联盟SA

SA是两个通信实体间建立的单向协定,是ESP和AH的基础,它决定转码方式、密钥及密钥有效期,能为在它之上所携带的业务流提供安全保护。SA通常需要定义AH使用的认证算法、算法模式和密钥、ESP变换模式、SA的生存期、源地址等。

2.3.2 封装安全载荷ESP

ESP是插入IP数据包内的一个协议头,为IP提供机密性、数据源验证、抗重播以及数据完整性等安全服务。ESP将需要保护的用户数据进行加密后再封装到IP包中,有传输和隧道2种模式,差别在于保护的内容不同[6]。

其安全原则是:输出的数据包要先加密,而输入的包要先验证。具体来说,处理输出包需:在传输模式下,只封装上层协议数据;在隧道模式下,封装整个IP数据项。处理输入包则需要:检查序列号以抗重放攻击;验证认证数据的有效性;解密包;检验包的有效性。

2.3.3 认证头AH

AH是为IP数据项提供强认证的一种安全机制,它能为IP数据项提供无连接完整性、数据起源认证和抗重放攻击。IPSec隧道模式IPv6数据包比IPv4数据包有明显的安全优势,既有效地防范了大量普通入侵,又能在针对安全协议的入侵方面发挥重要的作用[7]。

2.4 IPSec在城市基础地理信息系统应用中的具体实现

2.4.1 构建的立体综合安全空间

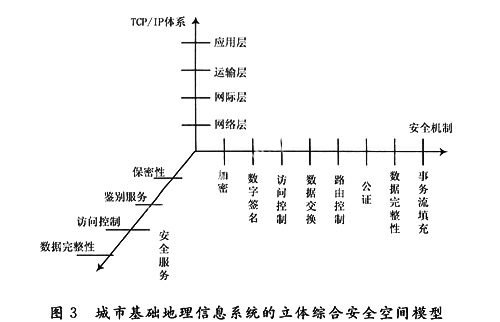

根据RFC2401的定义,网络的安全体系是对TCP/IP四层结构的扩展,为保证异构计算机进程间安全地远程交换信息,局域网安全模型应规定鉴别、访问控制、数据机密性和数据完整性等安全服务,还需给出加密、数字签名、访问控制、鉴别交换、路由选择控制等8类安全机制,并根据具体系统适当地配置于TCP/IP模型的层次协议中,构成符合ISO7498-2规范的立体信息安全空间。如图3所示。

在上述安全模型的实现过程中,核心任务是实现局域网中心服务器的安全,具体要解决如何创建与实现IPSec策略、创建和启用终端通信IPSec筛选、使用IPSec 策略以开关特定网络端口等问题[8]。

2.4.2 IPSec的具体实现

(1) 创建IPSec策略。

若服务器网关非域成员,则需创建本地IPSec策略;若是域成员,该域会自动将IPSec策略应用到域内的所有成员。Server网关无需本地IPSec策略,可在Active Directory中创建一个组织单位,使Windows Server网关成为该组织单位的成员,并将IPSec策略指派到该组织单位的组策略对象。

先运行secpol.msc启动IP安全策略管理,而后在本地计算机上的IP安全策略中创建IP安全策略。

注:IPSec策略是使用IKE主模式的默认设置创建的,IPSec 隧道由2个规则组成,每个规则指定一个隧道终结点。每个规则中的筛选器必须发送到此规则的隧道终结点的IP数据包中的源和目标IP地址。

(2) 为终端通信创建IPSec筛选器列表。

首先应考虑服务器的本地安全策略,在IP安全策略管理中关于IP筛选器表和筛选器操作时应谨慎添加终端服务,并最终需确认目标地址筛选器被应用到出站数据包。

IPSec策略既可在本地应用,也可作为域的组策略应用于该域的成员。本地IPSec策略可以是静态的或动态的,静态IPSec策略被写入本地注册表并在操作系统重新启动后一直有效,动态IPSec策略未被永久性地写入注册表,且在 “IPSec Policy Agent”服务重新启动后被删除。

(3) 使用IPSec策略关闭特定网络端口。

服务器必须先安装Netdiag.exe/test:ipsec以验证是否指定了IPSec策略;进程IPSeccmd.exe/f [*=0:PortNumber:Protocol]运行时添加一个动态BLOCK筛选以阻止从任意IP地址发往系统的IP地址和目标端口的所有数据包。

注:IPSeccmd.exe可在Windows Server 2003和XP系统中运行,但仅WindowsXP SP2支持包中提供此工具;IPSec策略管理MMC单元提供用于管理IPSec策略配置的用户界面,若已应用基于域的IPSec策略,则仅在由具有域管理员凭据的用户执行时才会显示筛选详细信息。Linux环境下类似[9]。

(4) 设置IPSec VPN。

IPSec VPN是指采用IPSec协议来实现远程接入的一种VPN技术,但近来有一种观点认为它将被SSL VPN取代,其主要理由是:

① IPSec VPN设置复杂,维护成本高;

② 网络适应性不佳;

③ 对于防火墙等访问控制设备不透明,对网络地址转换(NAT)和应用代理(Proxy)等穿透性差。

但SSL VPN与IPSec VPN不是互相取代而是互相补充的关系,因为:

SSL VPN 对于非Web页面的文件访问,往往需要借助于应用转换,其功能是不完全的;

IPSec VPN可在网站及服务器之间通过专线或互联网构建安全连接,保护的是点对点之间的通信,且它不局限于Web应用;

目前最新的IPSec版本 (RFC2402,RFC2406) 已增加自动金钥交换,更新了封包转换的格式,IPSec架构愈趋完整[10]。

3 结 语

尽管IPv6仍沿袭TCP/IP体系,还算不上革命性的新技术,但它在技术上确有优势,尤其是IPSec能提供访问控制、无连接完整性、数据源认证、机密性和抗重放攻击等安全功能,应得到充分利用。本文简述城市基础信息系统的安全体系结构,剖析一类安全协议的漏洞,说明可能导致危害信息安全的特殊途径,并就此在如何为终端服务通信创建IPSec筛选器列表、关闭特定网络协议端口等给出了具体实现IPSec的方法。再结合传统的灾难恢复系统、入侵检测系统、水印日志系统、安全通信系统和存储加密系统等子系统的协调工作,该系统的信息安全有了进一步的提高。

参考文献

[1]Martin Abadi.Explicit Communication Revisited Two New Attacks on Authentication Protocols[J].IEEE Transactions on Software Engineering,1997,23(3) :185-186.

[2]解建军,李俊红.密钥分发协议及其形式化分析[J].河北师范大学学报,2003(6):570-573.

[3]范红,冯登国.安全协议理论与方法[M].北京:科学出版社,2003.

[4]Kent S,Atkinson R.IP Encapsulating Security Pay-load [EB/OL].http:// www.ietf.org/html.charters/ipsec-charter.html:November1998.

[5]Kent S,Atkinson R.Security Architecture for the Internet Protocol[S].RFC2401,1998.

[6]Kent S,Atkinson R.IP Encapsulating Security Payload(ESP)[S].RFC2406,1998.

[7]Kent S,Atkinson R.IP Authentication Header(AH)[S].RFC2402,1998.

[8]刘渊,范晓岚,王开云,等.IPSec的安全属性及其技术途径分析[J].计算机工程与设计,2005(10):2 627-2 629.

[9]严新,常黎.IPSec研究及实现计算机工程与设计[J] .2005(9):2 458-2 460.

[10]Hazem Hamed,Will Marrero.Modeling and Verification of IPSec and VPN Security Policies .ICNP,2005(13):259-278.

作者简介 曹 进 男,1968年出生,扬州大学信息工程学院讲师,硕士。从事信息技术教学与研究工作。